TLSに脆弱性「Logjam」、セキュリティ企業が新たに報告

http://japan.zdnet.com/article/35064803/

TLSに新たな脆弱性「Logjam」、多数のサーバーや主要ブラウザーに影響

http://internet.watch.impress.co.jp/docs/news/20150521_703032.html

古い鍵交換方法が有効になっていると盗聴が可能になるってことでしょうか。

当サイトでも勉強を兼ねて証明書を取得して組込み作業を行ってhttpsで公開しています。

オンラインショップでも、機密情報も無いのでhttpでも良かったのですが、一応サイト証明とコメント欄の暗号化と言うことで(^^

さてそれぞれの記事にあるようにサイトの脆弱性チェックを行うサイトが紹介されています。

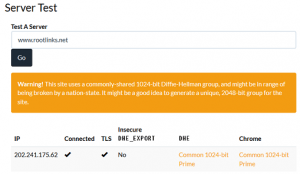

The Logjam Attack

https://weakdh.org/

Guide to Deploying Diffie-Hellman for TLS

https://weakdh.org/sysadmin.html

こちらのサイトでのチェックでは一応”安全”とはありますが警告が表示されています。

有り難いことに、このサイトにはその対処方法も記載されています。

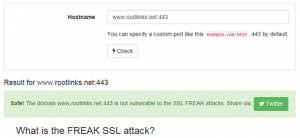

KeyCDN FREAK check

https://tools.keycdn.com/freak

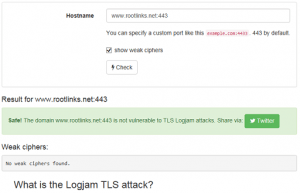

KeyCDN Logjam check

https://tools.keycdn.com/logjam

このサイトのチェックでは”安全”でした。

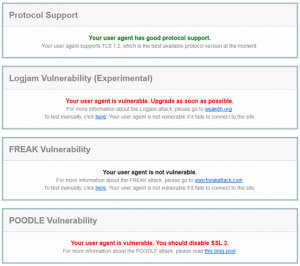

クライアント(ブラウザ)のチェックサイト

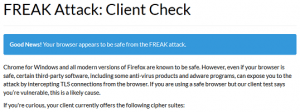

FREAK Attack: Client Check

https://freakattack.com/clienttest.html

今回はFireFox 38.0.1でチェックしました。なお、Internet Explorer,ChromeもFREAK脆弱はありませんでした。

ただ、下記のサイトの方がさらにチェックできるので良さそうです。

QUALYS SSL LABS

https://www.ssllabs.com/index.html

https://www.ssllabs.com/ssltest/viewMyClient.html

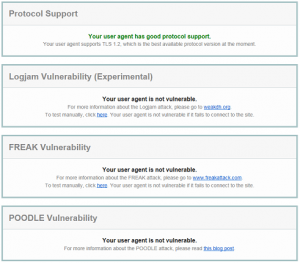

Internet Explorer 11(11.0.9600.17801)

Google Chrome (43.0.2357.65 m)

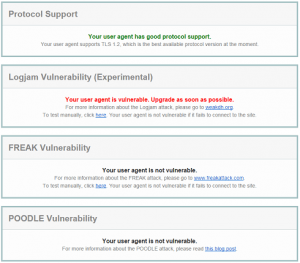

ブラウザはInternet Explorer 11(11.0.9600.17801)が安全ってことになりました。ちょっと意外(^^