先日、RHEL 8にsssdを導入してWindows Active DIrectory認証でログインできるように設定しました。

今回は動作確認をしてみたいと思います。

環境

- Active Directory

- RHEL 8

・Windows Server 2019評価版

・Domain example.jp

・IP: 192.168.1.1

・Red Hat Enterprise Linux release 8.5 (Ootpa)

・IP: 192.168.1.3

動作確認と言っても様々なパターンがあるので基本的な組み合わせになります。

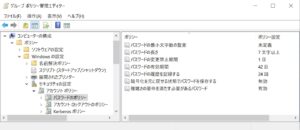

Active Directoryのパスワードポリシーはデフォルトです。

- ■ユーザーは次回ログオン時にパスワード変更が必要

- ■ユーザーはパスワードを変更できない

- 複雑さの要件を満たす必要があるパスワード

- パスワードの変更禁止期間

ログオンすると直ぐにパスワード変更を要求されます。

|

1 2 3 4 5 6 7 8 9 |

Password expired. Change your password now. WARNING: Your password has expired. You must change your password now and login again! ユーザー user01@example.jp のパスワードを変更。 現在のパスワード: 新しいパスワード: 新しいパスワードを再入力してください: passwd: すべての認証トークンが正しく更新できました。 |

パスワード変更で拒否されます。

|

1 2 3 4 5 6 7 |

[user01@example.jp@rhel8 ~]$ passwd ユーザー user01@example.jp のパスワードを変更。 現在のパスワード: 新しいパスワード: 新しいパスワードを再入力してください: パスワードの変更に失敗しました。 サーバーのメッセージ: Access denied passwd: 認証トークン操作エラー |

パスワード変更で複雑さの要件を満たさないパスワードを入力した場合です。

|

1 2 3 4 5 6 7 |

[user01@example.jp@rhel8 ~]$ passwd ユーザー user01@example.jp のパスワードを変更。 現在のパスワード: 新しいパスワード: 新しいパスワードを再入力してください: パスワードの変更に失敗しました。 サーバーのメッセージ: Please make sure the password meets the complexity constraints. passwd: 認証トークン操作エラー |

デフォルトでは1日です。パスワード変更後に1日未満で再度変更しようとするとエラーになります。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

[user01@example.jp@rhel8 ~]$ passwd ユーザー user01@example.jp のパスワードを変更。 現在のパスワード: 新しいパスワード: 新しいパスワードを再入力してください: passwd: すべての認証トークンが正しく更新できました。 [user01@example.jp@rhel8 ~]$ passwd ユーザー user01@example.jp のパスワードを変更。 現在のパスワード: 新しいパスワード: 新しいパスワードを再入力してください: パスワードの変更に失敗しました。 サーバーのメッセージ: Please make sure the password meets the complexity constraints. passwd: 認証トークン操作エラー |

パスワードポリシーに違反する場合はすべて”Please make sure the password meets the complexity constraints”が返答されるようです。